Cấu hình Site to Site VPN

AWS Site-to-Site VPN

ℹ️ Tổng quan

- AWS Site-to-Site VPN tạo kết nối bảo mật giữa data center on-premise và Amazon VPC

- Hỗ trợ cả VPN hardware và software-based tùy theo nhu cầu sử dụng

- Yêu cầu cấu hình Virtual Private Gateway (VPG) và Customer Gateway (CGW)

Thành phần chính

🔒 Virtual Private Gateway (VPG)

- Điểm cuối VPN được cài đặt phía AWS

- Quản lý và điều phối các kết nối VPN

- Hỗ trợ cả định tuyến động (BGP) và tĩnh

🔒 Customer Gateway (CGW)

- Đại diện cho thiết bị VPN phía khách hàng

- Có thể là thiết bị phần cứng hoặc phần mềm

- Yêu cầu địa chỉ IP public duy nhất trong mỗi region

💡 Đặc điểm quan trọng

- Mỗi kết nối VPN bao gồm 2 IPSec tunnels để đảm bảo tính sẵn sàng cao

- CGW phải khởi tạo kết nối tunnel tới VPG

- Một VPG có thể kết nối với nhiều CGW (thiết kế many-to-one)

- AWS cung cấp hướng dẫn cấu hình chi tiết cho từng loại thiết bị CGW

Giới thiệu bài lab

ℹ️ Mục tiêu

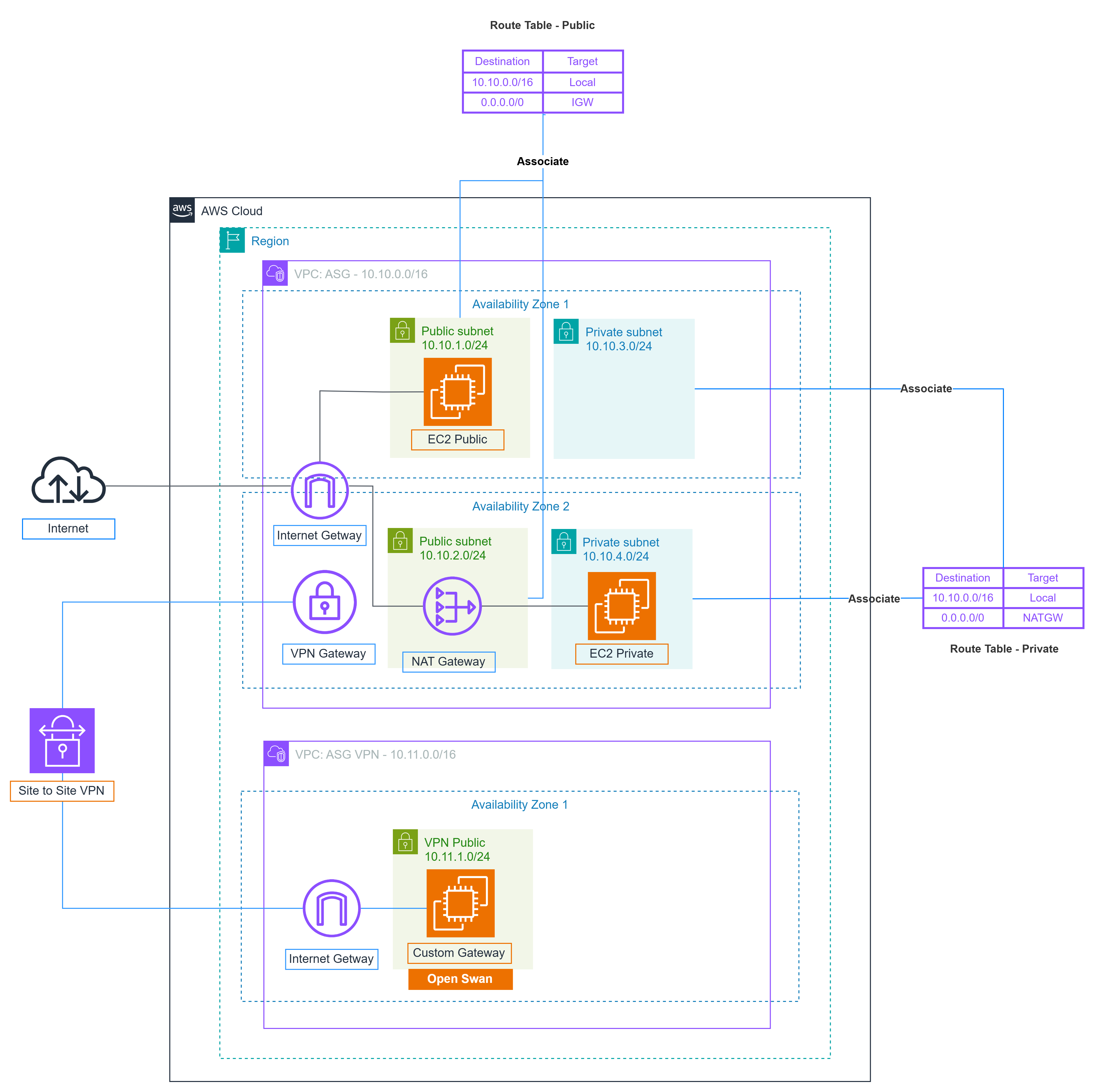

- Thiết lập kết nối Site-to-Site VPN giữa hai VPC

- Main office (VPC ASG) và Branch office (VPC ASG VPN) đặt tại hai AZ khác nhau

- Cho phép kết nối và ping giữa các EC2 instances sử dụng Private IP thông qua VPN tunnel

⚠️ Yêu cầu ban đầu

- Mỗi VPC có EC2 instance với SSH access từ internet

- Các instances hiện không thể kết nối trực tiếp qua Private IP

- Cần cấu hình VPN để enable private network connectivity